2.IPトレースバック技術

海外から不正アクセスがあった場合、誰が攻撃したのか、これを絞り込むことは容易ではない。

パケットのヘッダには送信元IPアドレスと宛先IPアドレスが含まれている。IPアドレスから、IPアドレスの所有者(会社の電話番号や住所)や通信プロバイダー(ISP)が分かる。

従って、国内外のISPの協力が得られれば、個人を特定することができる。

しかし、海外の国家主体のハッカーは、IPアドレスを詐称する可能性があるばかりでなく、標的国との外交関係が悪く、かつ法執行機関同士の協力がない複数の国を経由して攻撃を行ったり、あるいは匿名の通信システムTor(トーア)を使用したりする。

発信源の逆探知についてはいくつかの対策が考案されているが その中で最もシンプルな方法は、特定のパケットの送信元を追跡するIPトレースバック技術である。

一般に、IPトレースバック技術とは、IPパケットの送信元IPアドレスが詐称されたとしても、発信源を特定できる技術の総称である。

IPトレースバック技術は基本的に、注目したパケットに対して、そのパケットを中継したルーターがどのインタフェースからどのインタフェースに中継したかを報告する機構を用いている。

詳細は下記(青字)を参照されたい。

IPトレースバックの仕組み(ハッシュ方式)

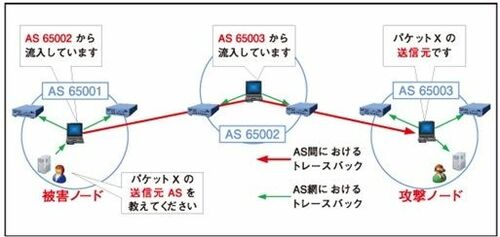

IPトレースバックは、まず攻撃を受けている端末のユーザーが「攻撃である」と思わしきパケットの追跡要求を発行する。

パケットの情報は一方向性のハッシュ関数によって符号化され、ユーザーが属しているISPなど各自律システム(AS:Autonomous System)に設置されるトレースバック装置に伝達される。

依頼を受けたトレースバック装置は、問題のパケットが外部から流入したパケットなのか、あるいは自分たちの組織が発信源なのかをそれぞれ独自に調査する。

問題のパケットが、隣接するASから流入していることが分かった場合、そのASに対して追跡依頼を発行する。

このように再帰的に追跡を行うことにより、問題のパケットを送信した実際のASの特定および攻撃経路の特定が行われる。

出典:情報通信研究機構(NICT)HP

出典:情報通信研究機構(NICT)HP