はじめに

はじめまして, _spxnです.

2020年になりましたが、改めてTorとは何かをできるだけ簡潔に書きました.

また、実際にTorを使う上での応用テクニックも書きました.

Twitter: [at]_spxn

Torとは?

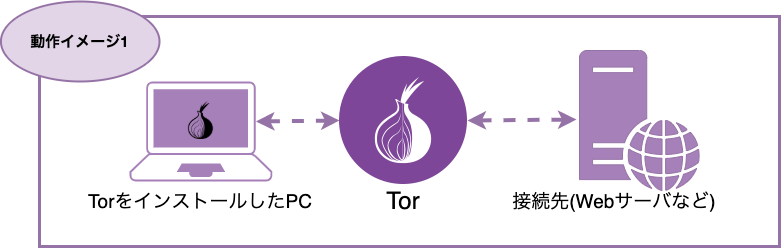

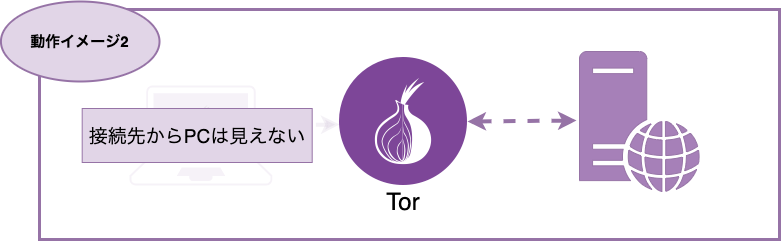

Torは通信経路の匿名化を行うソフトウェアです.

TorをインストールしたPCでインターネットを利用するとPCは接続先から直接見えなくなります.

仕組み

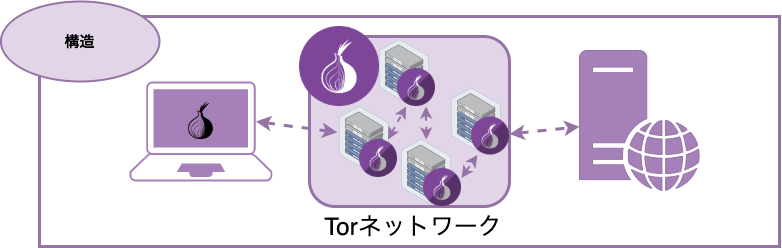

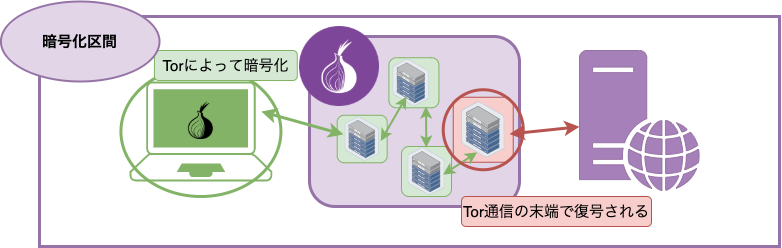

Torで通信経路を匿名化する仕組みはTorネットワークと暗号化です.

Torネットワーク

Torネットワークと呼ばれるプロキシサーバによって構成されるネットワークがあります.

(実体はSOCKSプロキシ経由による多段プロキシになります.)

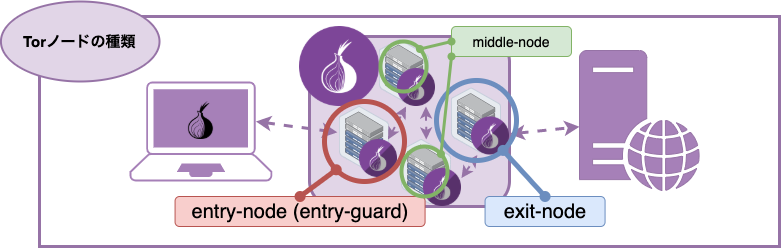

Torネットワーク内の一つ一つのプロキシはTor projectのボランティアによって構成されたTorのためのプロキシサーバ(以下, Torノード)です.

PCが最初に接続するTorノードをentry-node(entry-guard), 接続先と接続を行うTorノードをexit-nodeといいます.

(また, entry-nodeとexit-nodeの間の中継するTorノードはmiddle-relayまたはmiddle-nodeと呼ばれています.)

ワンポイント!

- 経由するTorノードのリスト(選択を行う母集団の意)はTorネットワーク上にあるディレクトリサーバにアクセスして取得している.

暗号化

暗号化される区間

PCからexit-nodeまで, データの中継を行う区間はすべてTorによって暗号化されています.

暗号アルゴリズム

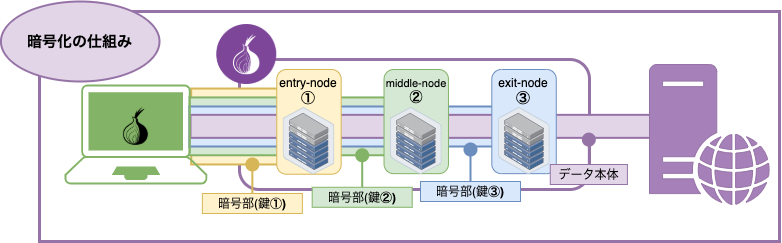

Torノード間の通信における暗号アルゴリズムはAES(共通鍵暗号)です.

各Torノードの持つ鍵を使ってノード間ごとに何重にも暗号化します. (この何重にも暗号を行う様が玉ねぎの皮のように見えることからThe Onion Router, Torの正式名称のもとになっています.)

また, PC内のTorはTorサーキット(回線)の構築時に, create cellをentry-nodeに送り, DH(Diffie-Hellman鍵交換方式)によってセッション鍵を共有. 次に, relay extend cellをentry-nodeに送り, 次の経由Torノードのセッション鍵を共有...を繰り返して行います.

ダークウェブ

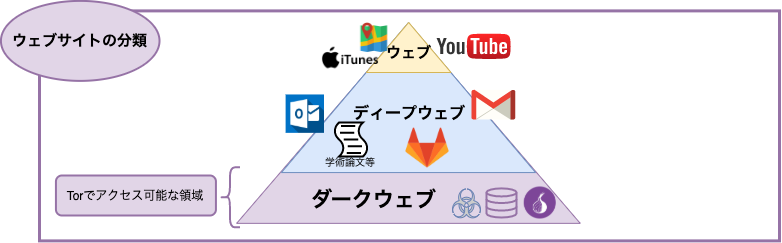

まず, ダークウェブとは通常のPCではアクセスできないサイト群を指します. 文献によって曖昧な解釈がされがちですが, Googleの検索に出てこないウェブ(Gmailの受信トレイや学術記事や論文など)をディープウェブ, Torなどの怪しいツールを用いてのみアクセス可能なウェブ(ないし, 犯罪や非合法サービスの提供を目的としたウェブ)をダークウェブと呼ぶのが一般的です.

Torにおいて, ダークウェブを利用する際はTor Browserを使ってサイトにアクセスすることが推奨されています。また, ダークウェブを提供するサーバはTor経由でのアクセスであることを認証している(厳密には微妙にニュアンスが違うけど...)のでTorを利用していればアクセスできます.

Firefoxでは「network.dna.blockDotOnion」というダークウェブである".onionドメイン"をブロックする設定がデフォルトで有効になっているのでこれをfalseにしなければアクセスできない仕様になっています.

ワンポイント!

- Overlay-Networkとは, 特定のソフトウェアからのみ利用できるネットワークのこと. LINEやTikTokなどのアプリをインストールしないと使えないサービスをイメージしてもらえるとわかりやすい. TorもこのOverlay-Networkの一種で、他にはJXTA, I2P, Freenet, Gnutella, Torrentなどが挙げられる。

- .onionドメインはTorネットワーク上に存在するサーバが提供するため, 通信の末端までTorによる暗号化が保証される.すごいね!

Torの情報漏洩

Torは場合によって匿名化が損なわれる可能性があります.

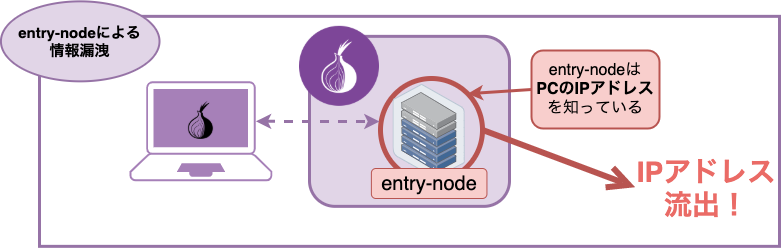

entry-nodeに存在する弱み

entry-nodeはPCから直接通信を行うため, PCのIPアドレスを知っているケースが多いです.そのため, このentry-nodeを運営している組織または個人がPCのIPアドレスを漏洩または開示する可能性があります.

この問題は, Torネットワークへの接続の前段に信頼されたVPNを挟むことで解決されます.(項目: VPNとの併用を参照)

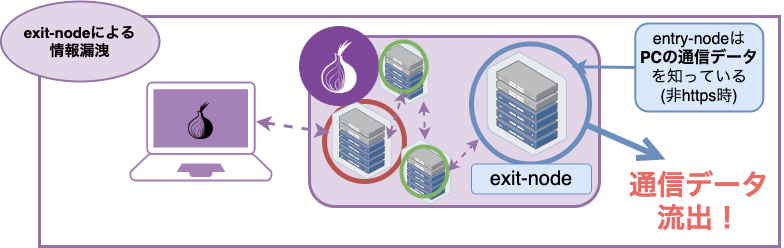

exit-nodeに存在する弱み

exit-nodeはTorネットワークの出口になるため, 復号化された通信データを知っているケースが多いです. そのため, このexit-nodeを運営している組織または個人がPCの通信データを漏洩または開示する可能性があります.

この問題は, HTTPSなどの暗号化を用いるプロトコルの利用により解決されます.

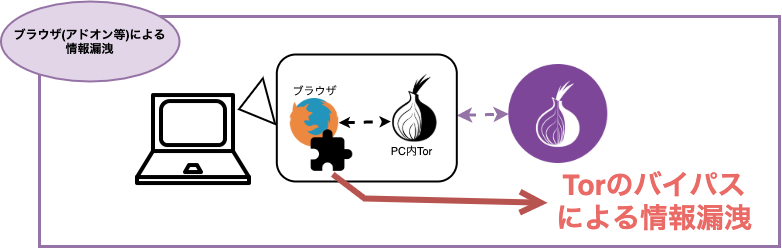

ブラウザに存在する弱み

アドオンとはFirefoxをはじめとしたブラウザにある機能を拡張するために外部から追加できる仕組みのことで, このアドオンがブラウザの通信とは別にTorを介さない(Torをバイパスした)通信を非同期に行うことがあり, これにより意図しない形でユーザの情報が漏洩することがあります.

この問題は, ブラウザのアドオンの無効化, Tor以外の通信を遮断するOS(TailsOSなど)の利用, もしくはTor Browserへの乗り換えによって解決されます.

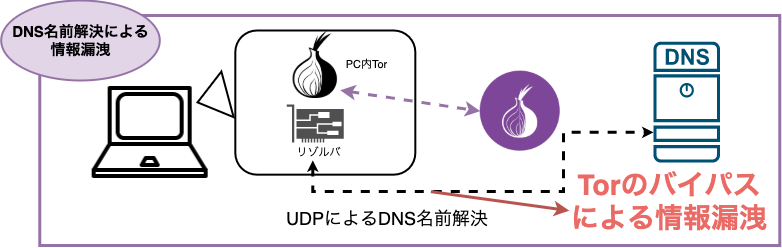

DNSによる名前解決に存在する弱み

アプリケーションの中にはUDPを用いてDNS名前解決を行うものがあります. TCP専用のTorネットワークにおいて, このUDPに対応していない場合にTorのバイパスが生じることがあります.

この問題は, DNS名前解決をTCP上で行うか, Tor以外の通信を遮断するOS(TailsOSなど)の利用によって解決されます.

つまりTorは脆弱?

いいえ.

Torのもつ匿名性自体はかなり強固なものです.

情報漏洩の多くはTorを使うユーザのリテラシー不足によって生じるということを念頭に入れるべきです.

VPNとの併用

Torを利用するにあたってその匿名性をより強固なものにしたい, Torネットワークに生IPでつなげるのが不安といった場合にVPNと併用してTorを使うという選択肢があります.

VPNと併用する方法は, Torネットワークに接続する前にVPNを中継するTor Over VPNとTorネットワーク越しにVPNにアクセスし, TorをまるごとVPNで包括するVPN Over Torに分けられます.

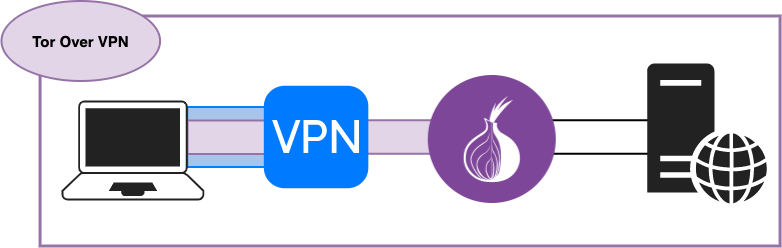

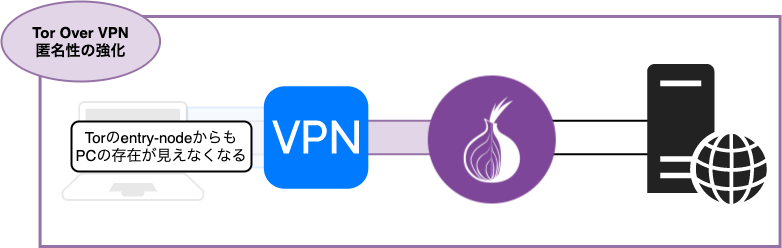

Tor Over VPN

Torネットワークへの接続の前段にVPNを中継する「Tor Over VPN」.

VPNが情報を開示しない限り接続先からはもちろん, Torネットワークのentry-nodeからもPCの存在が見えなくなり, Torの利用における匿名性の向上が期待できます.

メリット

- PCのIPアドレスはVPNだけが把握している

- ISPはPCがTorネットワークに接続していることを知らない

デメリット

- 通信の遅延がTor単体に比べて大きくなる

- IPアドレス匿名化の信頼性がVPNに依存する

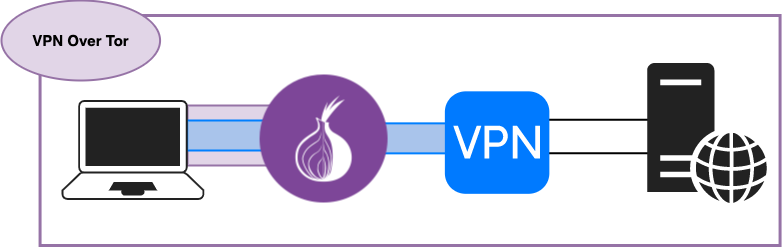

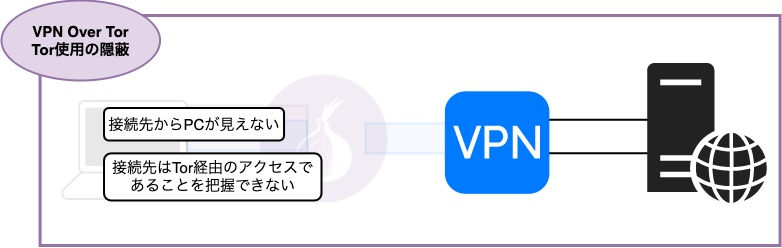

VPN Over Tor

Torネットワークの後段, Torネットワーク越しにVPNを中継する「VPN Over Tor」.

VPNのサービス事業者がログを開示したとしてもTorのexit-nodeのIPアドレスが開示されるだけなので, PCのIPを知ることは不可能です.

メリット

- Torネットワークのexit-nodeが通信データを見ることができない

- 接続先はPCがTorネットワークを介していることを知らない(Tor禁止のサイトのアクセスが可能になる)

デメリット

- 通信の遅延がTor単体に比べて大きくなる

- ダークウェブにアクセスできない場合がある

- Torネットワークのentry-nodeは依然としてPCのIPアドレスを知っている

VPN Over [Tor Over VPN]

Torネットワークの前と後ろの両方にVPNを中継させる「VPN Over [Tor Over VPN]」.

理論的には匿名性が最も強化される方法ではあるが, 遅延があまりに大きく運用に関してそもそも実用的ではない(有料VPNを二種類契約する必要がある等)ため一般に使われることはありません.

おわりに

Torについて, またその周辺の技術について拙いながらも情報をまとめました. 不明な点もしくは間違いなどがあればここのコメント欄に連絡していただけると記事をより良いものにしていく励みになります. 最後まで読んでくださりありがとうございます.

需要があればTor Over VPNやVPN Over Torの実際の構築のしかたも書こうかなと考えています.

参考文献

Wikipedia

- Tor (en)

- Tor (ja)

YouTube

- How Tor Browser Protects Your Privacy and Identity Online

- How Tor Works - A ComputeCycle Deep Dive

- Onion Routing - Computerphile